黑客示意图。(图片来源: 公用领域/pixy)

【看中国2021年2月16日讯】(看中国记者成容编译)美国媒体Newsmax在2月15日发表了一份长篇调查报告,揭露了中共如何将秘密芯片植入中国制造的电脑部件中,以达到监视美国电脑的目的。这篇报告取材于对来自美国执法部门、军方、国会、情报机构和私营部门的50多位人士的采访。大多数人要求不透露姓名,以便分享敏感信息。一些细节在彭博新闻社审阅的公司文件中得到证实。

概述

《彭博商业周刊》在2018年10月首次报道了中国插手超微产品的情况,在一篇文章中,重点报道了2015年在服务器主板上发现添加恶意芯片的说法。那篇报道称,苹果公司和亚马逊公司,在他们购买的设备上发现了这些芯片。超微(Supermicro)、苹果和亚马逊公开要求《彭博商业周刊》撤回报导。

随着更多的报道,现在很清楚,《彭博商业周刊》的报道,只是捕捉到了一个更大的事件链的一部分,在这个事件链中,美国官员先是怀疑,然后调查、监控并试图管理中国对超微产品的反复操纵。

2010年,美国国防部发现,其数千台计算机服务器,向中国发送军事网络数据--这是隐藏在处理机器启动过程的芯片中的代码造成的。

2014年,英特尔公司发现,一个中国精英黑客组织,通过一台服务器从供应商的更新网站下载恶意软件,攻破了其网络。

而在2015年,美国联邦调查局向多家公司发出警告,称中国特工在一家制造商的服务器中隐藏了一个额外的装有后门代码的芯片。

这些截然不同的攻击都有两个共同点:中国和加州圣何塞的电脑硬件制造商超微电脑公司(Super Micro Computer Inc.)。美国的间谍高手发现了这些操作,但在试图反击每一次攻击并更多地了解中国的能力时,基本上都是保密的。

据14名熟悉此事的前执法和情报官员称,过去十年的大部分时间里,中国对超微公司制造的产品的利用,一直受到联邦审查。其中包括联邦调查局的反间谍调查,该调查大约始于2012年,据其中五名官员称,当时特工们开始使用根据《外国情报监视法》(FISA)获得的授权令,监控一小群超微公司职员的通讯。

该调查是否仍在继续尚不得而知,其调查结果的完整说明也是无从知晓。但最近在2018年,据两家安全公司的顾问透露,FBI请私营部门帮助分析含有添加芯片的超微公司设备。

前FBI高级官员塔布(Jay Tabb)表示,超微的“传奇”展示了全球供应链中广泛存在的风险,他同意就中国对该公司产品的干扰进行一般性发言。

塔布说:“超微是一个完美的例子,说明美国公司选择在中国制造的任何产品,是多么容易受到潜在恶意篡改,这是一个最坏情况的例子,如果你对你的设备在哪里制造没有完全的监督的话。”他从2018年开始担任FBI国家安全部门的执行助理主任,直到他在2020年1月退休。

塔布拒绝谈及FBI调查的具体内容:“中国政府已经做了很长时间,美国公司需要意识到中国正在这样做,而硅谷尤其需要停止假装这一切都没有发生。”

在整个过程中,政府官员对公众隐瞒了他们的调查结果。据三名前美国官员称,超微公司本身并没有被告知FBI的反间谍调查。

随着美国政府机构对一些特定的公司发出警告,并向外部专家寻求帮助,保密工作偶尔也会解除。

杨克(Mike Janke)是前海豹突击队成员,曾与人共同创办了风险投资公司DataTribe,他说:“2018年初,我提供咨询的两家安全公司被FBI反间谍部门通报,调查此次发现超微主板上添加恶意芯片的情况。这两家公司随后参与了政府的调查,他们在实际被篡改的超微主板上,使用了先进的硬件取证技术,以验证新增恶意芯片的存在。”

杨克的公司与美国情报界的前成员一起培育了初创企业,他表示,这两家公司不允许公开谈论这项工作,但他们确实与他分享了他们分析中的细节。他同意泛泛地讨论他们的发现,以提高人们对技术供应链内中国间谍活动威胁的认识。

超微公司及其任何员工都没有被指控有不法行为,而为本篇报道提供信息的前美国官员强调,该公司本身并没有成为任何反间谍调查的目标。

超微对此回应表示,“美国政府或我们的任何客户,从未就这些所谓的调查联系过它。”该公司表示,彭博社汇集了“杂乱无章、不准确的指控,得出了牵强的结论”。该公司表示,联邦机构,包括本文所述正在进行调查的机构,仍在购买超微的产品。并指出,这篇关于反间谍调查的报道缺乏完整的细节,包括调查的结果,以及否正在进行。

以下是这一长篇报道的具体内容:

“未经授权的入侵”

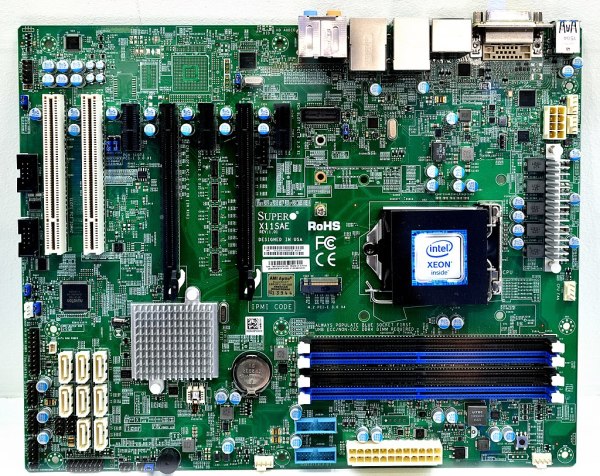

超微由台湾移民梁见后(Charles Liang)于1993年创立,旨在利用全球供应链的优势。该公司的许多主板--运行现代电子产品的芯片和电路集群--由承包商在中国制造,然后在美国和其它地方组装成服务器。

该公司去年的收入为33亿美元,在云计算时代,它的计算机设备已经变得无处不在。它的主板,应用于从医疗成像扫描仪,到网络安全设备等产品中。超微拒绝回答有关其如今是否依赖中国的合同制造商的问题。

在2019年5月的一次不寻常的披露中,超微告诉投资者,自己的计算机网络在多年以来被入侵。该公司写道:“在2011年至2018年期间,我们的网络经历了未经授权的入侵。这些入侵行为,无论是单独还是集体的,都没有对我们的业务、运营或产品产生重大不利影响。”该公司没有回应有关这些入侵的更多细节的请求。

在超微的产品引起美国政府的持续审查之前,联邦官员曾对中国在全球电子制造业中的主导作用表示担忧。

另一家受到关注的五角大楼供应商,是中国的联想(Lenovo)集团有限公司。2008年,美国调查人员发现,驻伊拉克的军事单位使用的联想笔记本电脑的硬件被改动过。这一发现后来浮现在美国刑事案件中鲜为人知的证词中--这是罕见的对中国硬件黑客的公开描述。

奇耶法洛(Lee Chieffalo)管理着伊拉克费卢杰附近的一个海军陆战队网络运营中心,他在2010年的那个案件中作证说:“大量的联想笔记本电脑被卖给了美国军方,这些笔记本电脑的主板上有一个加密的芯片,会记录下该笔记本电脑输入的所有数据,并将其传回中国。那是一个巨大的安全漏洞。我们不知道他们得到了多少数据,但我们不得不将所有这些系统从网络中移除。”

三名前美国官员,证实了奇耶法洛关于联想主板上增加芯片的描述。他们说,这段插曲是对美国政府关于改动硬件的警告。

联想的发言人韦斯特(Charlotte West)在一封电子邮件中说,联想并不知道这一证词,美国军方也没有告诉该公司有关其产品的任何安全问题。韦斯特还说,美国官员,在2014年审查联想收购IBM和谷歌的业务时,对联想的背景和可信度进行了“广泛调查”。这两笔收购都获得了批准。

韦斯特说:“由于没有任何有关问题的报告,我们无法评估你所引用的指控,也无法评估安全问题是否可能是由第三方干预引发的。”

三位美国官员表示,2008年的发现后,国防部悄悄地将联想硬件从一些敏感项目中屏蔽,但该公司并没有从五角大楼批准的供应商名单中删除。

2018年,美国陆军和空军,购买了价值220万美元的联想产品。五角大楼的监察长在2019年的一份报告中,批评了这些采购,报告中提到了“已知的网络安全风险”。

报告称,国防部需要一个更好的程序来评估技术采购,并在必要时实施禁令。

对五角大楼的攻击

大约在2010年初,五角大楼的一个安全小组,注意到其非机密网络中的超微服务器的异常行为。

据六名前高级官员描述了对这一事件的秘密调查,这些机器被发现装载了未经授权的指令,指示每台机器秘密复制有关自身及其网络的数据,并将这些信息发送给中国。一位官员说,五角大楼在数千台服务器中发现了这种植入物;另一位官员将其描述为“无处不在”。

这些官员说,调查人员将流氓代码归咎于中国的情报机构。五角大楼一名前高级官员说,这种归属“没有歧义”。

没有证据表明,该植入物窃取了任何军事行动的细节。但攻击者确实得到了一些有价值的东西:相当于国防部非机密网络部分的数据。分析人士还担心,这个植入物--攻击者煞费苦心地隐藏起来--可能是一种数字武器,可以在冲突期间关闭这些系统。

据三名知情官员称,在没有确定中国的最终目的的情况下,美国领导人在2013年决定对这一发现保密,并让攻击运行。这些官员说,时任国家安全局局长亚历山大(Keith Alexander),在这一决定中发挥了核心作用。其中两位官员说,五角大楼设计了无法察觉的对策来保护其网络。

这两位官员说,这些举动让美国自己的间谍,可以在不惊动北京的情况下开始收集有关中国计划的情报。

亚历山大的发言人将问题转给了国家安全局。除了一句话的声明外,该机构拒绝发表评论:“国安局无法确认这一事件或随后的反应行动是否发生过。”

一名白宫高级官员,拒绝对这篇报道中的信息发表评论。该官员在一份电子邮件声明中说:“我们不会对这一具体问题有任何评论。作为一般事项,总统已经做出承诺,他的政府将对各种商品和部门进行广泛的供应链审查,以确定关键的国家安全风险。当我们准备好分享时,我们将有更多关于该审查的细节。”

包括国家情报总监办公室、国土安全部和联邦调查局在内的其他联邦机构,拒绝对此报道发表评论。

国防部发言人表示,官员们一般不对调查、情报事项或特定供应商发表评论。在回答有关五角大楼2010年调查的问题时,一位官员说,政府一直在寻求保障其供应链。

洛德(Ellen Lord),在1月20日卸任之前,担任负责采购的国防部副部长,她说:“在面对对抗性的努力时,国防部采取了许多措施,不断努力排除对我们国家安全构成威胁的产品或公司。”她没有点名超微或任何其它公司。

当他们调查五角大楼的数据中心时,政府官员采取了谨慎的措施,试图阻止在敏感的国家安全网络中使用超微产品--尽管该公司仍然在批准的供应商的公开名单上。

曾任美国宇航局(NASA)位于马里兰州格林贝尔特的戈达德太空飞行中心(Goddard Space Flight Center)首席信息官的加德纳(Adrian Gardner)说,他在2013年离开美国宇航局之前,在对戈达德的计算机系统进行审查时,得知了情报部门对超微产品的担忧。

加德纳拒绝讨论他被告知的具体内容,也拒绝讨论NASA是否删除了任何硬件。但他表示,信息很明确:“美国政府必须利用其掌握的一切控制手段,确保不在高价值资产和敏感网络的系统内,部署超微的设备。”

美国机构继续购买超微产品。该公司发布的新闻稿显示,美国宇航局的戈达德中心,在2017年为一个致力于气候研究的非机密网络购买了一些。而去年,从事核武器保密工作的劳伦斯-利弗莫尔国家实验室(Lawrence Livermore National Laboratory)购买了超微设备,用于COVID-19的非保密研究。

自定义代码

当军事专家调查五角大楼的漏洞时,他们确定,指导五角大楼服务器的恶意指令隐藏在机器的基本输入输出系统,或BIOS中,这是任何计算机在启动时告诉它做什么的部分。

两位直接知情的人说,这种操作结合了两段代码:第一段是嵌入在管理启动顺序的指令中,不能被轻易删除或更新。这段代码获取了额外的指令,这些指令被藏在BIOS芯片未使用的内存中,即使是有安全意识的客户也不可能发现它们。当服务器打开时,植入物会加载到机器的主内存中,在那里它不断地定期发送数据。

像超微这样的制造商,通常会向第三方授权大部分的BIOS代码。但据六名前美国官员介绍,政府专家确定,部分植入物驻留在与超微相关的工人自定义的代码中。

调查人员检查了其它供应商制造的国防部服务器中的BIOS代码,没有发现类似问题。而他们在不同工厂在不同时间生产的超微服务器中,发现了相同的异常代码,这表明植入物是在设计阶段引入的。

这六名官员表示,总体而言,这些发现指向中国情报机构,对超微的BIOS工程的渗透。

据五名前美国官员称,到2012年,FBI已经展开了反间谍调查,旧金山外地办事处的特工,使用《外国情报监视法》授权令,监控了与超微有关的几个人的通信。

其中三名官员说,FBI有证据表明,该公司,已被为中国工作的人有意或无意地渗透。他们拒绝详细说明这些证据。

官员们说,《外国情报监视法》授权监视的对象,包括有能力改变公司技术的个人,并没有关注高级管理人员。

目前还不清楚这种监控持续了多久。司法部还没有承认这项调查,也没有宣布任何与之相关的指控。反间谍调查旨在监控和破坏美国本土的外国情报行动,很少导致刑事案件。

到2014年,整个美国政府的调查人员,都在寻找任何额外的操纵形式--正如一位前五角大楼官员所说的那样,他们可能遗漏了什么东西。在几个月内,通过美国情报机构提供的信息,FBI发现了另一种类型的改动设备:在超微主板上添加恶意芯片。

超微X11SAE主板。(图片来源:维基百科/Frank Schwichtenberg/CC BY 4.0 )

已发出的警告

据2014年至2017年期间接受简报的7名前美国官员称,政府专家认为,这些设备的使用,是中国硬件黑客能力的重大进步。这些官员说,这些芯片只向机器中注入少量代码,为攻击者打开了一扇门。

两名官员说,随着时间的推移,小批量添加了芯片的主板被检测出来,许多超微产品并不包括这些芯片。

由于对这些设备的复杂性感到震惊,官员们选择在通报中警告少数潜在目标,并指名道姓地指出超微。来自10家公司和一家大型市政公用事业公司的高管告诉彭博新闻社,他们已经收到了这样的警告。虽然大多数高管要求不点名讨论敏感的网络安全问题,但一些高管同意公开讨论。

库马尔说(Mukul Kumar):“这是对主板本身的间谍活动。主板上有一个不应该出现的芯片,在向家里汇报--不是向超微公司而是向中国汇报。”他在2015年的一次非机密简报中收到了这样的警告,当时他是圣何塞芯片设计公司Altera公司的首席安全官。

库马尔说,Altera公司在2015年12月被英特尔收购,它没有使用超微的产品,所以公司确定它没有面临风险。

库马尔还说,当通报结束后,他了解到硅谷另外两家半导体公司的同行,已经收到了FBI的同样警告。库马尔在谈到自己与FBI探员的讨论时说:“探员们说,这不是一次性的案例,他们说这影响到了成千上万台服务器。”

目前仍不清楚有多少公司,受到新增芯片攻击的影响。彭博社2018年的报道,引用了一位官员的说法,他认为这个数字接近30,但没有客户承认在超微主板上发现恶意芯片。

几位收到警告的高管表示,信息中关于如何找到任何流氓芯片的细节太少。两名前高级官员说,技术细节被保密。

曾在思科系统公司(Cisco Systems Inc.)和微软公司担任高级职务的网络安全高管奎恩(Mike Quinn)说,美国空军的官员,曾向他介绍过超微主板上增加芯片的情况。奎恩为一家公司工作,该公司是空军合同的潜在投标人,这些官员希望确保任何工作都不会包括超微的设备。彭博社同意不具体说明奎恩何时收到简报,也不披露他当时为哪家公司工作。

奎恩说:“这不是一个人在酒店房间里偷了一块主板并焊上芯片的情况,它被架构到了最终设备上。”他回忆了空军官员提供的细节。他说,芯片“被混入多层主板上”。

奎因还说:“攻击者知道那块主板是如何设计的,所以它可以通过质量保证测试。”

空军发言人在一封电子邮件中说,超微设备并没有根据任何公开的法律授权被排除在美国空军合同之外。他说,一般来说,国防部在国家安全系统的合同中,有管理供应链风险的非公开选项。

关于新增芯片的警报并不限于私营部门。四个美国机构的前首席信息官告诉彭博社,他们在2015年至2017年期间,参加了国防部交付的关于超微主板上添加芯片的简报。

而据协助分析的两家公司的顾问杨克称,FBI在2018年就在检查被操纵的超微主板样本。

莫特(Darren Mott)曾在该FBI位于阿拉巴马州亨茨维尔(Huntsville)的卫星办公室负责监督反情报调查,他说,2018年10月,一位FBI同事为他描述了关于新增芯片的关键细节。

已经退休的莫特说:“我被告知的是,超微主板上多了一个本不应该存在的小元件,FBI知道这些活动是由中国进行的,知道这很令人关注,并提醒了某些实体单位注意。”他强调,这些信息是在非机密的环境下分享的。

莫特说,当时,他建议曾向他询问芯片的公司认真对待这个问题。

更改更新

企业调查人员,发现了中国黑客利用超微产品的又一途径。2014年,英特尔的高管们,将其网络中的安全漏洞追溯到从超微网站下载的一个看似常规的固件更新。

英特尔安全高管,根据他们在2015年提交给科技行业同行聚会的幻灯片,得出结论,认为是一个中国精英黑客组织实施了这次攻击。两名与会者同意分享演示文稿的细节。

在回答有关该事件的问题时,英特尔发言人表示,该事件被及早发现,没有造成数据损失。

其发言人史密斯(Tara Smith)说:“2014年,英特尔IT部门,发现并迅速解决了,我们网络中包含的两个系统上,非英特尔软件中发现的问题,我们的网络和数据没有受到影响。”她拒绝详细说明。

英特尔(IntelCore) i9 中央处理器。(图片来源:维基百科/ElooKoN/CC BY-SA 4.0)

据看过幻灯片的人说,英特尔的演示重点是攻击者的身份,以及他们使用一个可信供应商的更新网站。据一位知情人士透露,美国情报界的一位联系人,向该公司发出了漏洞警报。该线索帮助英特尔调查人员确定,攻击者来自一个被称为APT 17的中国国家支持的组织。

据包括赛门铁克(Symantec)和FireEye在内的网络安全公司称,APT 17擅长复杂的供应链攻击,它经常打击多个目标以达到攻击目标受害者。2012年,该组织入侵了网络安全公司Bit9,以便接触到受Bit9产品保护的国防承包商。

英特尔的调查人员发现,一台超微服务器,在收到超微为客户设立的更新网站的固件补丁后不久,就开始与APT 17进行通信。根据英特尔介绍的描述,固件本身并没有被篡改,恶意软件是作为直接从该网站下载的压缩(ZIP)文件的一部分到达的。

这种传递机制与最近的SolarWinds黑客事件中使用的机制类似。据称,俄罗斯人通过软件更新,瞄准了政府机构和私营公司。但有一个关键的区别:在英特尔的案例中,恶意软件最初只出现在该公司数千台服务器中的一台--几个月后又只出现在另外一台服务器中。英特尔的调查人员得出的结论是,攻击者可以针对特定的机器,使检测的可能性大大降低。与此相反,恶意代码却流向了多达1.8万名SolarWinds用户。

根据该公司介绍的描述,英特尔高管在攻击发生后不久,就将攻击事件告诉了超微。

超微没有回应有关该事件的详细问题,但表示:“英特尔提出了一个我们无法核实的问题,但出于谨慎,我们迅速采取措施进行处理。”两家公司继续与对方进行大量的业务往来。

据两位参与企业调查、不愿透露姓名的顾问称,英特尔事件后,涉及超微公司更新网站的违规行为仍在继续。

在两家非美国公司发生的事件中,一家是在2015年,另一家是在2018年,据一位对这两起事件进行咨询的人士称,攻击者通过更新网站感染了一台超微服务器。据该人士称,这些公司涉及钢铁行业,他以保密协议为由,拒绝透露这些公司的身份。该人士表示,入侵事件的主要嫌疑人是中共国。

据一位参与该调查的顾问称,2018年,美国一家大型合同制造商,在超微网站的BIOS更新中发现了恶意代码,该顾问拒绝透露该制造商的名字。彭博社审阅了一份调查报告的部分内容。

目前还不清楚这三家公司,是否将更新网站的问题告知了超微,超微也没有回应有关问题。

如今,随着SolarWinds黑客事件仍在调查中,关于技术供应链的国家安全问题,已经爆发到美国政界。美国官员呼吁更严格的供应链监管,并说服制造商确保其代码和硬件安全。

菲格鲁齐(Frank Figliuzzi)说:“超微的悲惨故事给业界敲响了警钟。”他在2012年之前,一直担任FBI反间谍部门的助理主任。菲格鲁齐拒绝谈及具体细节,但同意公开谈论超微的中国篡改历史的影响。

他说:“如果你认为这个故事只涉及一家公司,你就错过了重点。对于科技行业供应链中的任何人来说,这是一个‘不要让这种事情发生在你身上’的时刻。”

看完这篇文章觉得

排序